Pues sí, con Azure puedes levantarte, encontrar que ya tienes creada una suscripción, aplicar la ISO 27001:2013, la UKOFFICIAL and UK NHS y la Australian Government ISM Protected y salir para la oficina.

A la hora de cumplir ciertos requisitos o políticas propias de la compañía, poca gente sabe que se pueden crear esas lineas generales de cumplimiento o advertencia a través de las Políticas.

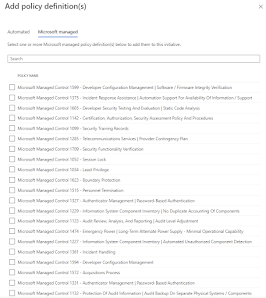

A lo que iba. Hay una forma no solo de crear ciertas políticas, sino de crear toda una batería de ellas que sumadas todas, nos hacen cumplir buenas prácticas, tales como los Microsoft Managed Controls (hay más de 1.600 plantillas de securización de entornos)azure-policy/built-in-policies/policyDefinitions/Regulatory Compliance at master · Azure/azure-policy (github.com)

azure-policy/built-in-policies/policyDefinitions at master · Azure/azure-policy (github.com)

La cuestión es que un buen número de políticas prediseñadas que se engloban para cumplir una norma, en Azure se llama Policy Initiatives y a través de esta opción, es muy muy fácil que apliques cumplimiento de toda una ISO 27001: 2013 con un par de clicks.

Resultado tras aplicación de lo que ahora vais a ver.

Ejemplos de advertencias:

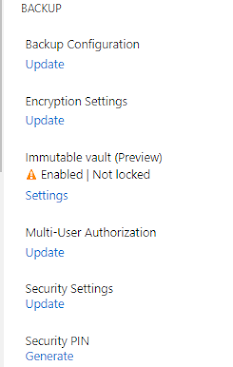

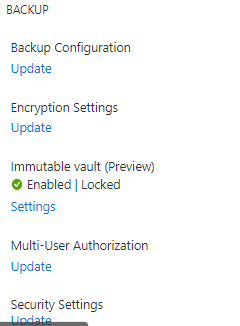

Configuración paso a paso:

Para aplicar esto, solo tienes que seguir los siguientes pasos:

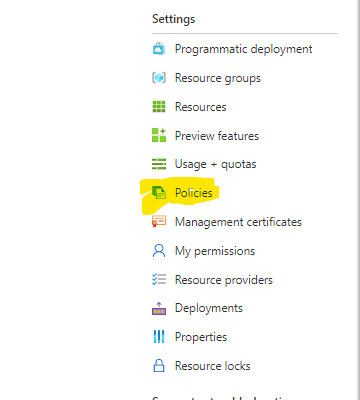

1. Ve a tu suscripción y elige políticas (Policies) en el grupo de opciones de configuración.

4. Podrás parametrizarlo un poco a tu entorno. Por ejemplo configurando si tienes Azure Arc o no.

5. Podrás revisar también los avisos y advertencias que trae la norma de cumplimiento.

Saludos.